Ha destato un certo scalpore la notizia di un attacco informatico a una ditta di Manno (Canton Ticino), che è stata bloccata da un ransomware, ossia da un malware che blocca i dati della vittima con una password nota soltanto all’aggressore e chiede un riscatto per sbloccare i dati e consentire di riprendere il lavoro.

Stando alle descrizioni fornite dal co-titolare della ditta, i file erano stati cifrati e rinominati con il suffisso ryuk, ed erano stati chiesti 31 bitcoin di riscatto, ossia circa 300.000 franchi.

L’azienda non ha pagato, ma si è dovuta rivolgere a specialisti per recuperare almeno parzialmente i dati e contenere il danno, acquistando nuovi server e reinstallando da zero 25 PC. Alla fine sono andate perse le ordinazioni e le conferme d’ordine di alcuni giorni, ma l’attività è ripresa.

Non sembra trattarsi di un attacco particolarmente mirato: lo stesso genere di malware che usa il suffisso ryuk ha fatto danni un po’ ovunque, toccando oltre 100 organizzazioni governative e imprese nel mondo. A Lake City, in Florida, è stata colpita la pubblica amministrazione, che ha deciso di pagare ben 460.000 dollari di riscatto. Secondo alcune stime, la banda criminale che gestisce Ryuk avrebbe intascato oltre 3,7 milioni di dollari da quando ha iniziato i propri attacchi ad agosto 2018.

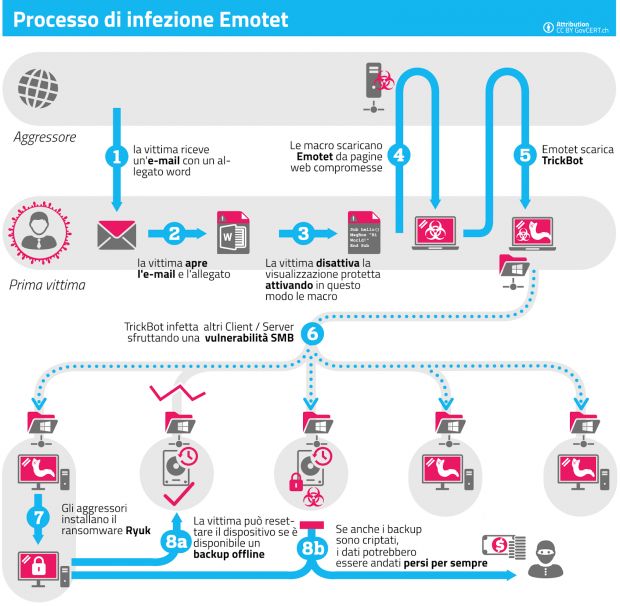

Ma come agisce un malware del genere? Ryuk, spiega Infosec Institute, usa dei trojan come Trickbot o Emotet per impiantarsi nel sistema informatico preso di mira: arriva per esempio via mail, sotto forma di documento Word allegato, in un messaggio che sembra provenire da collaboratori, soci d’affari o conoscenti.

Aprendo il documento, la vittima viene invitata ad attivare le macro Office, cosa assolutamente da non fare, perché le macro scaricano e installano il malware vero e proprio, per esempio Emotet, che infetta i computer della vittima sfruttando una falla di sicurezza (di solito una vulnerabilità SMB). A quel punto gli aggressori possono installare il ransomware Ryuk vero e proprio.

Questo ransomware rimane poi dormiente anche a lungo, perlustrando la rete informatica per comprenderne le vulnerabilità. Poi agisce nella maniera standard dei ransomware, cifrando i file della vittima.

Maggiori informazioni sono sul sito di MELANI, la Centrale d’annuncio e d’analisi per la sicurezza dell’informazione della Confederazione Svizzera, di cui riporto i consigli:

• Effettuate regolarmente una copia di sicurezza (backup) dei dati, ad esempio, sul disco rigido esterno. Utilizzate a questo scopo un programma che permetta di effettuare il backup regolarmente (schema nonno-padre-figlio [giornaliero, settimanale, mensile] / minimo due gerarchie). Gli aggressori possono eliminare o cifrare tutti i backup ai quali riescono ad accedere, pertanto è importante che la copia di sicurezza sia salvata offline, ovvero su un supporto esterno (ad esempio su un disco rigido esterno);

• Assicuratevi che i provider che offrono soluzioni cloud generino al meno due gerarchie, analogamente ai salvataggi di dati classici. L’accesso ai backup su cloud deve essere protetto dai ransomware, ad esempio tramite l’utilizzo di un secondo fattore di autenticazione per operazioni sensibili.

• Sia il sistema operativo sia tutte le applicazioni installate sul computer e sul server (ad es. Adobe Reader, Adobe Flash, Java, ecc.) devono essere costantemente aggiornati. Se disponibile, è meglio utilizzare la funzione di aggiornamento automatico;

• Controllate la qualità dei backup e esercitatene l’istallazione in modo che, nel caso di necessità, non venga perso tempo prezioso.

• Proteggete tutte le risorse accessibili da internet (ad es. terminal server, RAS, accessi VPN, ecc.) con l’autenticazione a due fattori (2FA). Mettete un Terminal server dietro un portale VPN.

• Bloccate la ricezione di allegati e-mail pericolosi nel Gateway della vostra mail. Informazioni più dettagliate possono essere trovate alla pagina seguente: https://www.govcert.ch/downloads/blocked-filetypes.txt

• Controllate che i file log della vostra soluzione antivirus non presentino irregolarità.