Aggiornateli immediatamente.

Se avete un dispositivo Apple di qualunque genere (iPhone, iPad, Mac e Apple

Watch), aggiornatelo subito. Apple ha rilasciato il 13 settembre degli aggiornamenti

d’emergenza per bloccare due vulnerabilità, una delle quali consente di mettere a segno un

attacco invisibile sui suoi dispositivi senza richiedere alcuna azione da parte della vittima.

L’attacco consente di attivare telecamere e microfono, registrare messaggi,

SMS, mail e chiamate vocali (comprese quelle cifrate con app come Signal).

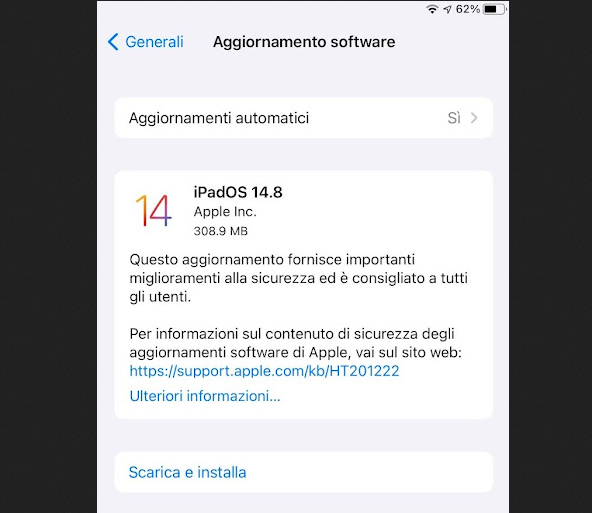

La versione 14.8 di iOS/iPadOS, la versione 11.6 di macOS, la versione 14.7 di

tvOS e la versione 7.6.2 di watchOS risolvono il problema.

Apple ha informazioni sulle falle e sugli aggiornamenti correttivi presso questi URL:

La prima vulnerabilità, denominata CVE-2021-30860 e battezzata FORCEDENTRY, è stata scoperta da Citizen Lab, un noto gruppo canadese di attivisti per la privacy e la sicurezza digitale, riguarda iMessage e viene sfruttata per esempio per iniettare un malware, denominato Pegasus, che è stato sviluppato dalla società israeliana NSO Group ed è già stato usato per penetrare negli iPhone di vari attivisti politici in modo completamente invisibile.

L’attacco, spiega Citizen Lab, viene lanciato semplicemente mandando un SMS alla vittima. L’SMS contiene un allegato che ha l’estensione GIF ma è in realtà un PDF malformato. Questo PDF malformato causa un crash di IMTranscoderAgent sul dispositivo (dovuto a un integer overflow nella libreria CoreGraphics di rendering delle immagini), e il crash consente l’esecuzione di codice malevolo sul dispositivo attaccato.

La seconda vulnerabilità, denominata CVE-2021-30858, riguarda WebKit, il motore di rendering di Apple, usato da Safari e da quasi tutte le app che visualizzano contenuto HTML, ed è sfruttabile per eseguire codice sul dispositivo della vittima.

Anche se non siete dissidenti o attivisti, il fatto che esistano queste vulnerabilità è ora di dominio pubblico e quindi è presumibile che verranno sfruttate anche dalla criminalità informatica comune per attacchi su bersagli meno sensibili. In altre parole, per colpire anche utenti comuni.

Preparatevi a una certa attesa, perché tutti stanno scaricando gli aggiornamenti ed è prevedibile che i server di Apple siano leggermente sovraccarichi.

Fonti aggiuntive: TechCrunch, Sophos, Ars Technica, New York Times.