E’ responsabile del 30 per cento di tutti gli attacchi.

Una buona notizia dal mondo del malware: è stato messo fuori uso Emotet, uno dei malware più diffusi del pianeta, responsabile di circa il 30% di tutti gli

attacchi informatici degli ultimi anni.

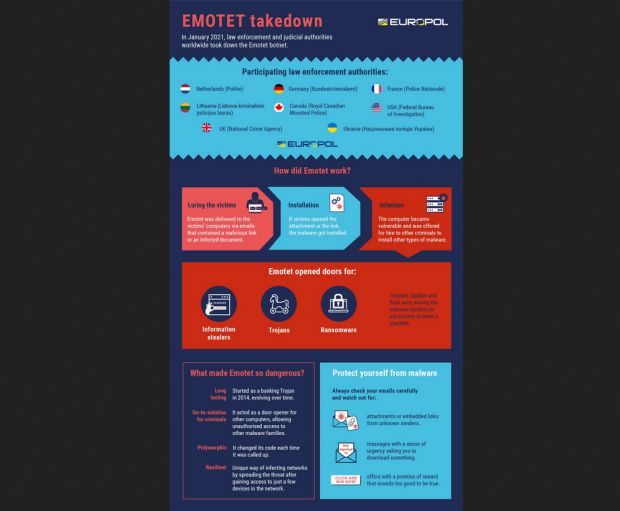

Già questo è un bel risultato, ma c’è di meglio, perché le forze dell’ordine di vari paesi, coordinate da Europol ed Eurojust, che hanno messo a segno questo successo hanno preso le redini del sistema usato per controllare il malware e lo useranno per ripulire i computer delle vittime il prossimo 25 aprile.

Emotet circolava dal 2014, evolvendosi e aggiornandosi. Colpiva solitamente tramite allegati Word infetti: se chi li riceveva li apriva e attivava le macro, sul suo computer veniva scaricato automaticamente Emotet, che si installava e poi scaricava altro malware, tentando di diffondersi nella rete locale della vittima. Un sistema semplice e classico, ma molto efficace. Ogni giorno i gestori di Emotet spedivano circa mezzo milione di mail infette, e per la legge dei grandi numeri c’era sempre qualcuno che ci cascava.

Emotet era una sorta di piede di porco: scardinava la porta d’ingresso in modo che potessero entrare gli altri componenti dell’attacco. A seconda dei casi, potevano essere programmi per il furto di dati, trojan per il comando remoto, o ransomware per bloccare i computer o l’accesso ai dati della vittima e chiedere un riscatto per riattivarli.

Questo malware era polimorfico, ossia cambiava il proprio codice in continuazione, per cui molti antivirus faticavano a riconoscerlo.

Se volete sapere se il vostro indirizzo di mail è stato compromesso da Emotet, potete consultare questa pagina del sito della polizia olandese, che ha materialmente sequestrato due dei tre centri di controllo di Emotet, situati nei Paesi Bassi, trovando un archivio di circa 600.000 indirizzi di mail con relative password.

La polizia olandese ha ora preso il comando di questi centri di controllo e li ha usati per diffondere a tutti i computer infettati una versione modificata di Emotet, che si disinstallerà automaticamente il 25 aprile.

Come mai si aspetta così a lungo invece di disinstallarlo subito? Perché in questo modo le aziende colpite hanno il tempo di effettuare controlli interni alla ricerca di eventuali altri malware installati da Emotet.

Evitare questo genere di attacco richiede precauzioni semplici e banali: tenere sempre aggiornati i propri antivirus e gli altri software di protezione, fare sempre gli aggiornamenti dei sistemi operativi e delle applicazioni, usare password differenti e difficili, e diffidare degli allegati non richiesti. Ma soprattutto non bisogna mai, mai, mai abilitare le macro nei documenti Word, a meno che si sia sicurissimi dell’affidabilità della fonte e ci sia una ragione plausibile e importante per abilitarle.

In questo video della polizia ucraìna si vede quella che dovrebbe essere una delle sedi usate dai criminali per gestire Emotet appunto in Ucraìna. È parecchio diversa dal covo asettico di supercattivi della mitologia informatica. Computer accatastati e semiaperti, in equilibrio precario, e Windows 7 SP1.

[embedded content]

Fonti aggiuntive: Tripwire (che indica erroneamente il 25 marzo), ZDNet.