Silent librarian è gruppo di criminali informatici dall’Iran che ha messo nel mirino le università degli Stati Uniti per fare spionaggio di studi e ricerche

Cybersecurity (Getty Images)

Cybersecurity (Getty Images)

Libri, documenti, brevetti: questa è la merce che finisce tra i bottini di Silent Librarian, la banda di cybercriminali iraniani specializzata nei furti di informazioni ai danni di università e aziende private. E non bastano i mandati di cattura internazionali, l’iscrizione di nove membri del consesso nel registro degli indagati da parte di una corte di New York o l’avviso di pericolosità diramato dall’Fbi a scoraggiare gli hacker, che negli anni sono diventati esperti nel furto di identità digitali e intrusioni in sistemi informatici, dai quali hanno sottratto dati per un valore complessivo stimato in oltre tre miliardi di euro.

Il mercato è appunto quello della proprietà intellettuale, fatto delle conoscenze, competenze e invenzioni che costituiscono il nocciolo centrale del benessere di ogni economia. Ed è questo a dare valore alle informazioni che i criminali informatici rubano, attirando l’attenzione delle principali organizzazioni di contrasto al crimine e allo spionaggio industriale.

Nelle carte allegate al rinvio a giudizio di nove di loro, individuati e identificati dai servizi segreti statunitensi a inizio del 2018, si legge che avrebbero messo le mani su più di 31 terabyte di informazioni accademiche, conducendo campagne contro almeno 144 università statunitensi e altre 176 in 21 Paesi diversi. Tra le altre vittime, si legge nell’inchiesta, anche cinque agenzie federali e statali statunitensi, trentasei compagnie private americane, undici società non americane e due organizzazioni non governative internazionali.

La strategia

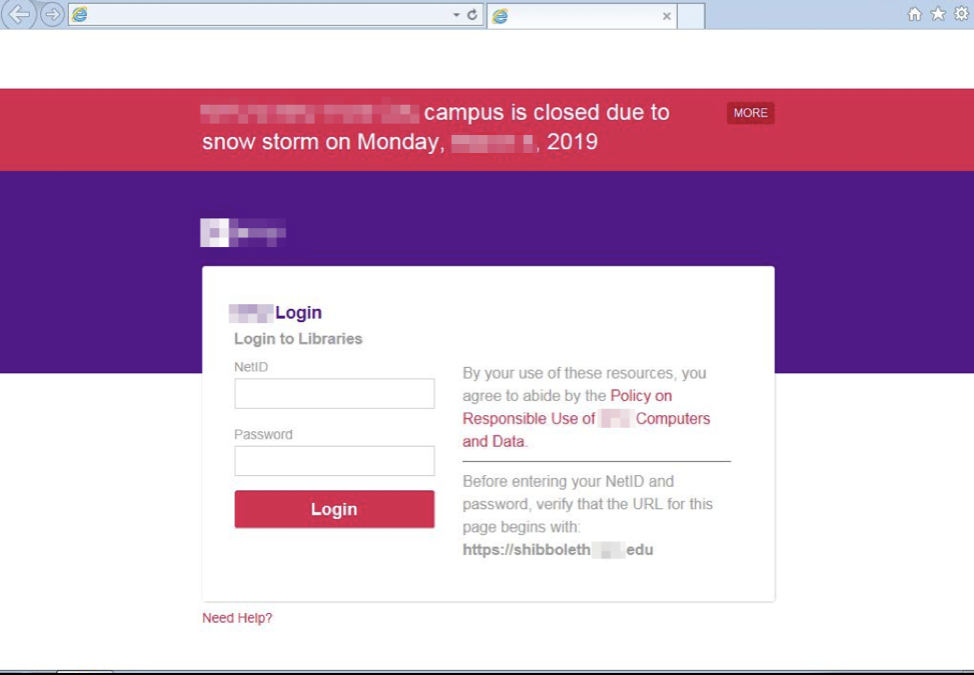

Ma Silent Librarian non utilizza avanzati strumenti di intrusione informatica per compiere i propri attacchi: i cyber criminali sono per lo più specializzati nella creazione di accurate campagne di phishing, con cui inducono l’utente a inserire le proprie credenziali su pagine clone di quelle delle istituzioni bersaglio, come dimostra una ricerca condotta dalla società di cyber security Proofpoint. Addirittura, si legge nella ricerca, i clonatori sono tempestivi nell’aggiornare la versione fake del sito che vogliono emulare, avendo cura di modificare anche possibili banner e avvisi che potrebbero comparire in pagina, come quelli legati alle condizioni meteo.

Una delle pagine emulate dagli hacker

Una delle pagine emulate dagli hacker

Secondo gli analisti, una volta rotto il primo anello della catena, i “bibliotecari dormienti” (noti in ambito tecnico con la sigla TA407) procedono a compromettere con un paziente lavoro l’ecosistema informatico dei loro bersagli, sostituendosi a loro nell’accesso al materiale riservato.

“Uno dei più importanti valori di cui disponiamo sono le nostre idee, il frutto di ricerca e sviluppo, la genialità di alcune menti del settore produttivo dei nostri paesi” – spiega a Wired Stefano Mele, presidente della Commissione sicurezza cibernetica del Comitato atlantico italiano – “per questo andare a colpire tali valori e strutture equivale a colpire l’economia e la crescita stessa dei paesi coinvolti”.

Diventato ormai centrale soprattutto nell’era del mondo digitalmente connesso, lo spionaggio industriale è una delle prime voci tra le priorità di agenzie d’intelligence e governi, che cercano di contrastarne – o di espanderne – l’esistenza. In un recente rapporto pubblicato dal Centro statunitense per il controspionaggio e la sicurezza, l’Iran è indicato come una “realtà emergente, che permette a Teheran di sviluppare tecnologie avanzate per accelerare la propria crescita interna, modernizzare l’esercito e aumentare le esportazioni”.

“Immaginiamo che tra le informazioni rubate ci siano anche i progetti per la realizzazione di un nuovo sistema d’arma” – ipotizza Mele. “Se un altro paese riesce a impossessarsene le conseguenze potrebbero essere imprevedibili. E dai dati su Silent Librarian vediamo l’estensione del problema: evidentemente c’è un ampio mercato a disposizione per questo tipo di merce”.

Ma se Washington protesta, neanche Teheran ride. A giugno di quest’anno fu lo stesso paese a denunciare una campagna di spionaggio cibernetico ai suoi danni da parte della Cia. Ali Shamkhani, segretario del Consiglio nazionale supremo iraniano la descrisse come “una delle più complicate reti di cyber spionaggio, che ha avuto un ruolo nelle attività della Cia in numerosi problemi e che è stata scoperta e smantellata dalla nostra intelligence”.

Leggi anche